Нова шкідлива програма, відома як MicroTic VPNFilter, недавно ідентифікована Cisco Talos Intelligence Group, вже заразила більше 500 000 маршрутизаторів і мережевих пристроїв зберігання даних (NAS), багато з яких знаходяться в розпорядженні малих підприємств і офісів. Те, що робить цей вірус особливо небезпечним, - у нього є так звана "постійна" здатність до нанесення шкоди, а це означає, що він не зникне тільки тому, що маршрутизатор буде перезавантажений.

Як видалити вірусне ПО - VPNFilter.

зміст

- 1 Що таке VPNFilter

- 1.1 Як працює вірус

- 2 уразливі роутери

- 3 Як визначити, що роутер заражений

- 4 Чи допоможе перезавантаження роутера позбутися від зараження VPNFilter

- 5 Як видалити VPNFilter і захистити свій роутер або NAS

- 6 Чи потрібно скидати настройки роутера, якщо моє пристрій відсутній у списку

Що таке VPNFilter

Згідно Symantec, "дані з приманок і сенсорів Symantec показують, що на відміну від інших загроз IoT, вірус VPNFilter, схоже, не виконує сканування і без розбору намагається заразити все вразливі пристрої по всьому світу". Це означає, що існує певна стратегія і мета зараження. В якості потенційних цілей Symantec визначила пристрою від Linksys, MikroTik, Netgear, TP-Link і QNAP.

Отже, як пристрої заразилися? Це недоліки в програмному або апаратному забезпеченні, які створюють свого роду бекдор,через який зловмисник може порушити роботу пристрою. Хакери використовують стандартні імена і паролі за замовчуванням для зараження пристроїв або отримання доступу через відомі уразливості, які повинні були бути виправлені за допомогою регулярних оновлень програмного забезпечення або прошивки. Це той же самий механізм, який призвів до масових порушень від Equifax в минулому році, і це, мабуть, найбільший джерело кібер-уразливості!

Також неясно, хто ці хакери і які їхні наміри. Є припущення, що планується масштабна атака, яка зробить заражені пристрої марними. Загроза настільки велика, що недавно Міністерство юстиції та ФБР оголосили, що суд виніс рішення про конфіскацію пристроїв, підозрюваних у зломі. Рішення суду допоможе виявити пристрої-жертви, порушить здатність хакерів викрадати особисту та іншу конфіденційну інформацію і здійснювати підривні кібератаки троян VPNFilter.

Як працює вірус

VPNFIlter використовується дуже складний двоступеневий метод зараження, метою якого є ваш комп'ютер, щоб стати жертвою збору розвідувальних даних і навіть операції дескрипції. Перший етап роботи вірусу включає перезавантаження вашого маршрутизатора або концентратора.Оскільки шкідливе ПО VPNFilter націлене в першу чергу на маршрутизатори, а також на інші пристрої, пов'язані з Інтернетом, так само як і шкідливе ПО Mirai, це може статися в результаті автоматичної атаки бот-мережі, яка не реалізована в результаті успішної компрометації центральних серверів. Інфекція відбувається за допомогою експлойта, який викликає перезавантаження смарт-пристрої. Основна мета цього етапу - отримати частковий контроль і включити розгортання етапу 2 після завершення процесу перезавантаження. Фази етапу 1 наступні:

- Завантажує фотографію з Photobucket.

- Запускаються експлойти, а для виклику IP-адрес використовуються метадані.

- Вірус може з'єднуватися із сервером і завантажує шкідливу програму, після якої автоматично її виконує.

Як повідомляють дослідники, як окремих URL-адрес з першим етапом зараження є бібліотеки підроблених користувачів фотооб'єктів:

- com / user / nikkireed11 / library

- com / user / kmila302 / library

- com / user / lisabraun87 / library

- com / user / eva_green1 / library

- com / user / monicabelci4 / library

- com / user / katyperry45 / library

- com / user / saragray1 / library

- com / user / millerfred / library

- com / user / jeniferaniston1 / library

- com / user / amandaseyfried1 / library

- com / user / suwe8 / library

- com / user / bob7301 / library

Як тільки запускається друга стадія зараження, фактичні можливості шкідливого ПО VPNFilter стають ширшими.Вони включають використання вірусу в наступних діях:

- Підключається до сервера C & C.

- Виконує Tor, P.S. та інші плагіни.

- Виконує шкідливі дії, які включають збір даних, виконання команд, крадіжку файлів, управління пристроями.

- Здатне виконувати діяльність по самознищення.

Пов'язані з другим етапом зараження IP-адреси:

- 121.109.209

- 12.202.40

- 242.222.68

- 118.242.124

- 151.209.33

- 79.179.14

- 214.203.144

- 211.198.231

- 154.180.60

- 149.250.54

- 200.13.76

- 185.80.82

- 210.180.229

На додаток до цих двох етапах дослідники кібербезпеки в Cisco Talos також повідомили про сервер 3-го етапу, мета якого до цих пір залишається невідомою.

уразливі роутери

Не кожен маршрутизатор може постраждати від VPNFilter. Symantec детально описує, які маршрутизатори уразливі. На сьогоднішній день VPNFilter здатний заражати маршрутизатори Linksys, MikroTik, Netgear і TP-Link, а також пристроїв з підключенням до мережі (NAS) QNAP. До них відносяться:

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik Router (для маршрутизаторів з хмарним ядром версії 1016, 1036 і 1 072)

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Інші пристрої NAS QNAP з програмним забезпеченням QTS

- TP-Link R600VPN

Якщо у вас є яка-небудь з перерахованих вище пристроїв, перевірте сторінку підтримки вашого виробника на наявність оновлень і поради про видалення VPNFilter. У більшості виробників вже є оновлення прошивки, яке повинно повністю захистити вас від векторів атаки VPNFilter.

Як визначити, що роутер заражений

Визначити ступінь зараження роутера неможливо навіть за допомогою антивірусу Касперського. Айтішники всіх провідних світових компаній поки не вирішили цю проблему. Єдині рекомендації, які вони поки можуть запропонувати - це скидання пристрою до заводських налаштувань.

Чи допоможе перезавантаження роутера позбутися від зараження VPNFilter

Перезавантаження роутера допоможе запобігти розвитку вірусу тільки перших двох етапів. У ньому все ще залишаться сліди шкідливого ПО, яке буде поступово заражати роутер. Вирішити проблему допоможе скидання пристрою до заводських налаштувань.

Як видалити VPNFilter і захистити свій роутер або NAS

Відповідно до рекомендацій Symantec, необхідно перезавантажити пристрій, а потім негайно застосувати будь-які дії, необхідні для поновлення і перепрошивки. Це звучить просто, але, знову ж таки, відсутність постійного оновлення програмного забезпечення і прошивки є найпоширенішою причиною кібератак. Netgear також радить користувачам своїх пристроїв відключати будь-які можливості віддаленого управління. Linksys рекомендує перезавантажувати його пристрою хоча б раз в кілька днів.

Проста очищення і скидання вашого маршрутизатора не завжди повністю позбавляє від проблеми, оскільки шкідливе ПО може являти собою складну загрозу, що може глибоко вражати об'єкти прошивки вашого маршрутизатора. Ось чому перший крок - перевірити, чи була ваша мережа піддана ризику цієї шкідливої програми. Дослідники Cisco настійно рекомендують це зробити, виконавши наступні кроки:

- Створіть нову групу хостів з ім'ям "VPNFilter C2" і зробіть її знаходиться під зовнішніми хостами через Java UI.

- Після цього підтвердіть, що група обмінюється даними, перевіривши "контакти" самої групи на вашому пристрої.

- Якщо немає активного трафіку, дослідники радять мережевим адміністраторам створити тип сигналу відключення, який шляхом створення події і вибору хоста в веб-інтерфейсі користувача повідомляє, як тільки відбувається трафік в групі хостів.

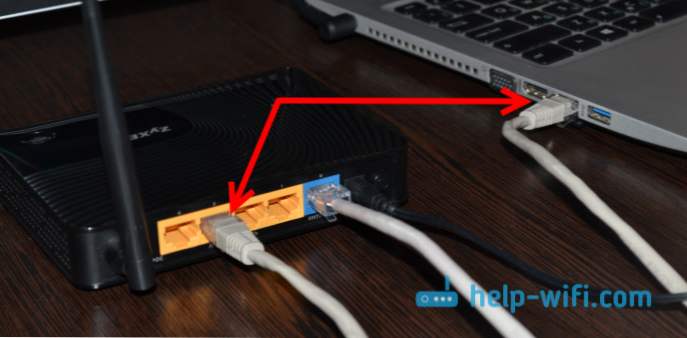

Прямо зараз ви повинні перезавантажити маршрутизатор. Для цього просто відключіть його від джерела живлення на 30 секунд, перш ніж підключати назад.

Наступним кроком буде скидання налаштувань вашого маршрутизатора. Інформацію про те, як це зробити, ви знайдете в керівництві в коробці або на веб-сайті виробника.Коли ви знову завантажте свій маршрутизатор, вам потрібно переконатися, що його версія прошивки є останньою. Знову ж зверніться до документації, що додається до маршрутизатора, щоб дізнатися, як його оновити.

ВАЖЛИВО. Ніколи не використовуйте для адміністрування ім'я користувача і пароль за замовчуванням. Всі маршрутизатори тієї ж моделі будуть використовувати це ім'я і пароль, що спрощує зміна налаштувань або установку шкідливого ПЗ.Ніколи не користуйтеся інтернетом без сильного брандмауера. У групі ризику FTP-сервери, NAS-сервери, Plex-сервери. Ніколи не залишайте віддалене адміністрування включеним. Це може бути зручно, якщо ви часто перебуваєте далеко від своєї мережі, але це потенційна вразливість, яку може використовувати кожен хакер. Завжди будьте в курсі останніх подій. Це означає, що ви повинні регулярно перевіряти нову прошивку і встановлювати заново її в міру виходу оновлень.

Чи потрібно скидати настройки роутера, якщо моє пристрій відсутній у списку

База даних роутерів в групі ризику оновлюється щодня, тому скидання роутера необхідно виконувати регулярно.Як і перевіряти оновлення прошивки на сайті виробника і стежити за його блогом або повідомленнями в соціальних мережах.